Im Rahmen eines Awarenesstrainings versendete ich kürzlich einige Phishing-Mails an mein Team.

Ich hatte keinen speziellen Dienstleister zur Verfügung für diesen Vorgang sondern verwendete bewusst Outlook.com dafür.

Wir erhielten früher bereits Phishingmails von diesem Provider, darum eignet er sich auch für diese Übung.

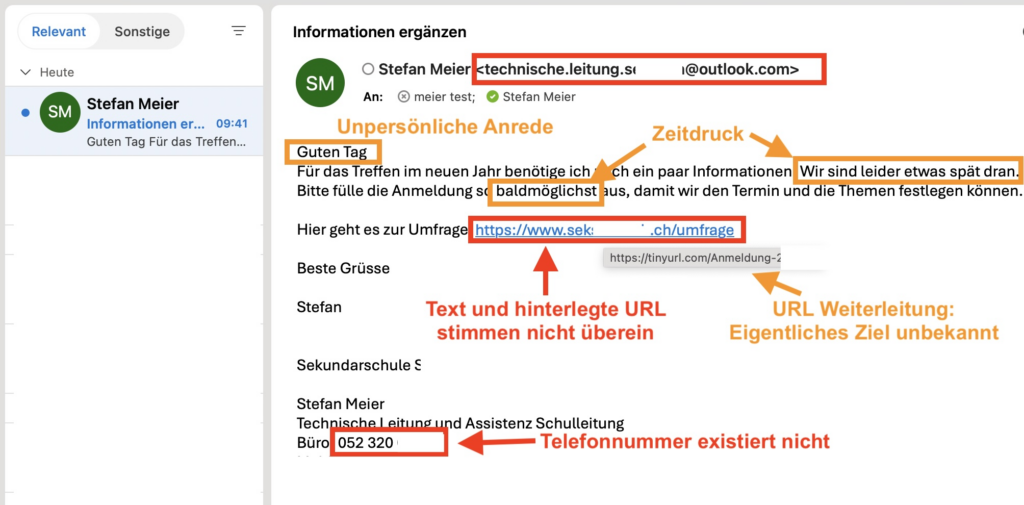

Als Text verwendete ich typische Muster eines früheren Phishingmails:

Ich verwendete über unsere Webseite öffentlich verfügbare Informationen welche mit KI auch automatisiert zu gezielten Emails verarbeitet werden können. Obwohl es technisch keine Sache wäre für einen Scammer habe ich keine persönliche Anrede gemacht. Das hatten wir bei bisherigen Angriffen noch nie. Ich habe ausserdem einige andere typische Muster eingebaut die man auch aus realen Phishingmails kennt

Ergebnisse

Outlook macht es nicht ganz einfach diese Emails zu versenden. Ich musste die Email bei uns in der M365 Domain zuerst Whitelisten da sie sonst als Phishing nicht durchkommen. Beim Einzeln versenden blockiert Outlook.com nach einiger Zeit und will ein Captcha sehen.

Umso erstaunlicher ist es darum, dass reale Phishingmails im grossen Stil durchgekommen sind.

Echte Phishingmail als Anschauungsobjekt

Im September 2025 erhielt unser ganzes Team eine echte Phishingmail, welche von einem gehackten Account versendet wurde. Ich ergriff darauf die Gelegenheit und bindete diese Email als Beispiel in unseren Infopoint ein.

Hier siehst du die anonymisierte Version